iPhone関連記事

Xperia情報

mobile ASCII

Access Rankingアクセスランキング

総合ランキング

-

1低価格スマホのRAMは4GBと8GBで差があるのか? Redmi 12 5Gを両方買って試した

-

2ファーウェイはクラウドとスマホが好調で大幅利益増と中国国内で復活の状況

-

3ライカカメラらしい撮影がさらに磨かれた! 「LEITZ PHONE」が3になって再び登場

-

4【レビュー】HUAWEI WATCH 4のヘルスケア機能「Health Glance」は省電力にも役立つ

-

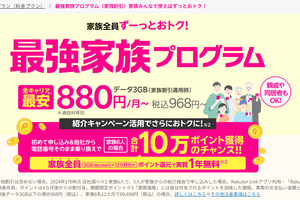

5楽天モバイル「最強家族」事実婚や同性パートナーも対象に

-

6【格安スマホまとめ】楽天モバイル、月110円割引の家族割引で「同一名字」の制限を撤廃

-

7フルメタル筐体のSanDisk製Type-A/Cデュアル対応USBメモリー「Dual Drive Luxe」に高速版

-

8「ガンダムスマホ」も出していたゲーミングスマホのBlack Shark、現在の主力製品はアクセサリー

-

9ちょい訳あり!? だけど安い! 最新スマートウォッチのGalaxy Watch6が3万円切りでセール中

-

10Amazonでdポイントがたくさん貯まる! ドコモとAmazonが共同で新施策を開始した